82/2018 Sb.

VYHLÁŠKA

ze dne 21. května 2018

o bezpečnostních opatřeních, kybernetických bezpečnostních incidentech, reaktivních

opatřeních, náležitostech podání v oblasti kybernetické bezpečnosti a likvidaci dat

(vyhláška o kybernetické bezpečnosti)

Národní úřad pro kybernetickou a informační bezpečnost stanoví podle § 28 odst.

2 písm. a) až d) a f) zákona č. 181/2014 Sb., o kybernetické bezpečnosti a o změně

souvisejících zákonů (zákon o kybernetické bezpečnosti), ve znění zákona č. 104/2017

Sb. a zákona č. 205/2017 Sb., (dále jen "zákon"):

ČÁST PRVNÍ

ÚVODNÍ USTANOVENÍ

§ 1

Předmět úpravy

Tato vyhláška zapracovává příslušný předpis Evropské unie1) a pro informační

systém kritické informační infrastruktury, komunikační systém kritické informační

infrastruktury, významný informační systém, informační systém základní služby anebo

informační systém nebo síť elektronických komunikací, které využívá poskytovatel

digitálních služeb, (dále jen "informační a komunikační systém") upravuje

a) obsah a strukturu bezpečnostní dokumentace,

b) obsah a rozsah bezpečnostních opatření,

c) typy, kategorie a hodnocení významnosti kybernetických bezpečnostních incidentů,

d) náležitosti a způsob hlášení kybernetického bezpečnostního incidentu,

e) náležitosti oznámení o provedení reaktivního opatření a jeho výsledku,

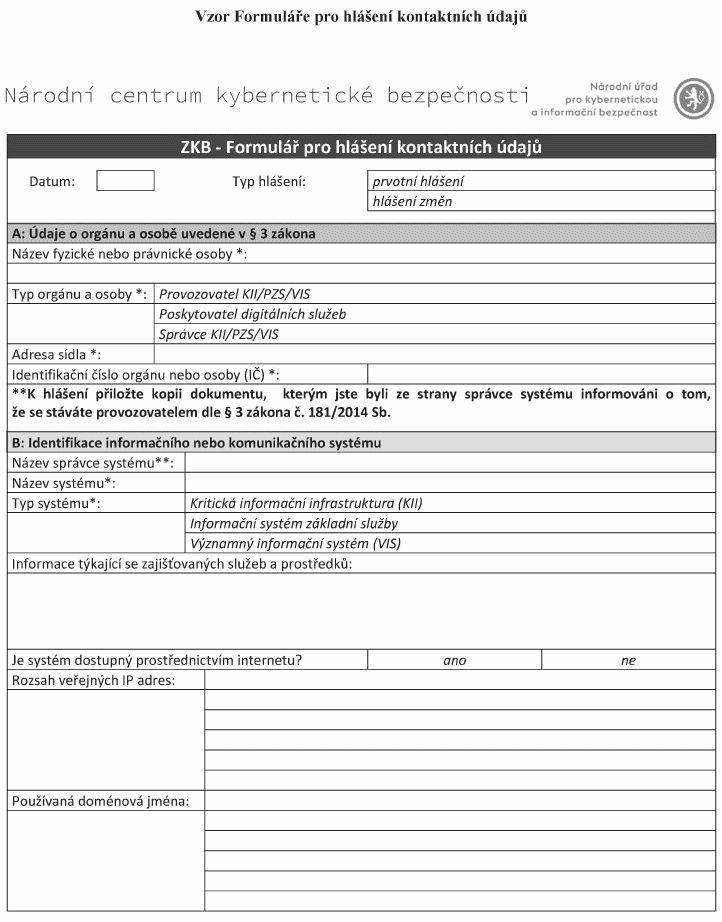

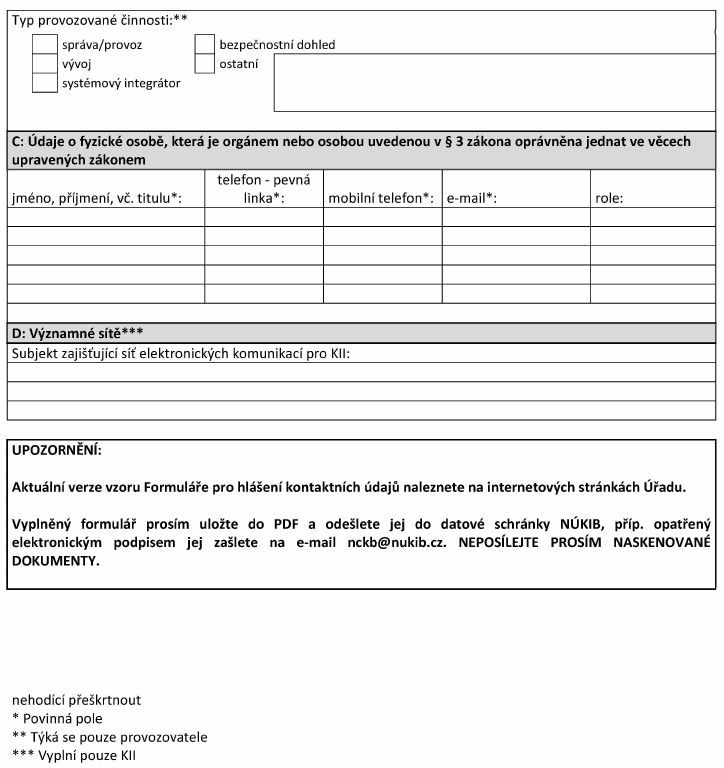

f) vzor oznámení kontaktních údajů a jeho formu a

g) způsob likvidace dat, provozních údajů, informací a jejich kopií.

§ 2

Vymezení pojmů

Pro účely této vyhlášky se rozumí

a) administrátorem osoba zajišťující správu, provoz, použití, údržbu a bezpečnost

technického aktiva,

b) akceptovatelným rizikem riziko, které je přijatelné pro orgán nebo osobu, které

jsou povinny zavést bezpečnostní opatření podle zákona, (dále jen "povinná osoba")

a není nutné jej zvládat pomocí dalších bezpečnostních opatření,

c) bezpečnostní politikou soubor zásad a pravidel, které určují způsob zajištění

ochrany aktiv,

d) hodnocením rizik celkový proces identifikace, analýzy a vyhodnocení rizik,

e) hrozbou potenciální příčina kybernetické bezpečnostní události nebo kybernetického

bezpečnostního incidentu, která může způsobit škodu,

f) podpůrným aktivem technické aktivum, zaměstnanci a dodavatelé podílející se na

provozu, rozvoji, správě nebo bezpečnosti informačního a komunikačního systému,

g) primárním aktivem informace nebo služba, kterou zpracovává nebo poskytuje informační

a komunikační systém,

h) rizikem možnost, že určitá hrozba využije zranitelnosti aktiva a způsobí škodu,

i) řízením rizik činnost zahrnující hodnocení rizik, výběr a zavedení opatření ke

zvládání rizik, sdílení informací o riziku a sledování a přezkoumání rizik,

j) systémem řízení bezpečnosti informací část systému řízení povinné osoby založená

na přístupu k rizikům informačního a komunikačního systému, která stanoví způsob

ustavení, zavádění, provozování, monitorování, přezkoumání, udržování a zlepšování

bezpečnosti informací a dat,

k) technickým aktivem takové technické vybavení, komunikační prostředky a programové

vybavení informačního a komunikačního systému a objekty, ve kterých jsou tyto systémy

umístěny, jejichž selhání může mít dopad na informační a komunikační systém,

l) uživatelem fyzická nebo právnická osoba anebo orgán veřejné moci, které využívají

aktiva,

m) vrcholovým vedením osoba nebo skupina osob, které řídí povinnou osobu, nebo statutární

orgán povinné osoby,

n) významným dodavatelem provozovatel informačního nebo komunikačního systému (dále

jen "provozovatel") a každý, kdo s povinnou osobou vstupuje do právního vztahu, který

je významný z hlediska bezpečnosti informačního a komunikačního systému,

o) významnou změnou změna, která má nebo může mít vliv na kybernetickou bezpečnost

a představuje vysoké riziko,

p) zranitelností slabé místo aktiva nebo slabé místo bezpečnostního opatření, které

může být zneužito jednou nebo více hrozbami.

ČÁST DRUHÁ

BEZPEČNOSTNÍ OPATŘENÍ

HLAVA I

ORGANIZAČNÍ OPATŘENÍ

§ 3

Systém řízení bezpečnosti informací

Povinná osoba v rámci systému řízení bezpečnosti informací

a) stanoví s ohledem na požadavky dotčených stran a organizační bezpečnost rozsah

systému řízení bezpečnosti informací, ve kterém určí organizační části a aktiva,

jichž se systém řízení bezpečnosti informací týká,

b) stanoví cíle systému řízení bezpečnosti informací,

c) pro stanovený rozsah systému řízení bezpečnosti informací na základě cílů systému

řízení bezpečnosti informací, bezpečnostních potřeb a hodnocení rizik zavede přiměřená

bezpečnostní opatření,

d) řídí rizika podle § 5,

e) vytvoří a schválí bezpečnostní politiku v oblasti systému řízení bezpečnosti informací,

která obsahuje hlavní zásady, cíle, bezpečnostní potřeby, práva a povinnosti ve vztahu

k řízení bezpečnosti informací, a na základě bezpečnostních potřeb a výsledků hodnocení

rizik stanoví bezpečnostní politiku v dalších oblastech podle § 30 a zavede přiměřená

bezpečnostní opatření,

f) zajistí provedení auditu kybernetické bezpečnosti u informačního a komunikačního

systému (dále jen "audit kybernetické bezpečnosti") podle § 16,

g) zajistí pravidelné vyhodnocování účinnosti systému řízení bezpečnosti informací,

které obsahuje hodnocení stavu systému řízení bezpečnosti informací včetně revize

hodnocení rizik, posouzení výsledků provedených auditů kybernetické bezpečnosti a

dopadů kybernetických bezpečnostních incidentů na systém řízení bezpečnosti informací,

h) průběžně identifikuje a následně podle § 11 řídí významné změny, které patří do

rozsahu systému řízení bezpečnosti informací,

i) aktualizuje systém řízení bezpečnosti informací a příslušnou dokumentaci na základě

zjištění auditů kybernetické bezpečnosti, výsledků vyhodnocení účinnosti systému

řízení bezpečnosti informací a v souvislosti s prováděnými významnými změnami a

j) řídí provoz a zdroje systému řízení bezpečnosti informací a zaznamenává činnosti

spojené se systémem řízení bezpečnosti informací a řízením rizik.

§ 4

Řízení aktiv

(1) Povinná osoba v rámci řízení aktiv

a) stanoví metodiku pro identifikaci aktiv,

b) stanoví metodiku pro hodnocení aktiv alespoň v rozsahu uvedeném v příloze č. 1

k této vyhlášce,

c) identifikuje a eviduje aktiva,

d) určí a eviduje garanty aktiv,

e) hodnotí a eviduje primární aktiva z hlediska důvěrnosti, integrity a dostupnosti

a zařadí je do jednotlivých úrovní podle písmene b),

f) určí a eviduje vazby mezi primárními a podpůrnými aktivy a hodnotí důsledky závislostí

mezi primárními a podpůrnými aktivy,

g) hodnotí podpůrná aktiva a zohledňuje přitom zejména vzájemné závislosti podle

písmene f),

h) na základě hodnocení aktiv stanovuje a zavádí pravidla ochrany nutná pro zabezpečení

jednotlivých úrovní aktiv,

i) stanoví přípustné způsoby používání aktiv a pravidla pro manipulaci s aktivy s

ohledem na úroveň aktiv, včetně pravidel pro bezpečné elektronické sdílení a fyzické

přenášení aktiv, a

j) určí způsob likvidace dat, provozních údajů, informací a jejich kopií nebo likvidaci

technických nosičů dat s ohledem na úroveň aktiv v souladu s přílohou č. 4 k této

vyhlášce.

(2) Při hodnocení důležitosti primárních aktiv je třeba posoudit alespoň

a) rozsah a důležitost osobních údajů, zvláštních kategorií osobních údajů nebo obchodního

tajemství,

b) rozsah dotčených právních povinností nebo jiných závazků,

c) rozsah narušení vnitřních řídicích a kontrolních činností,

d) poškození veřejných, obchodních nebo ekonomických zájmů a možné finanční ztráty,

e) dopady na poskytování důležitých služeb,

f) rozsah narušení běžných činností,

g) dopady na zachování dobrého jména nebo ochranu dobré pověsti,

h) dopady na bezpečnost a zdraví osob,

i) dopady na mezinárodní vztahy a

j) dopady na uživatele informačního a komunikačního systému.

§ 5

Řízení rizik

(1) Povinná osoba v rámci řízení rizik v návaznosti na § 4

a) stanoví metodiku pro hodnocení rizik, včetně stanovení kritérií pro akceptovatelnost

rizik,

b) s ohledem na aktiva identifikuje relevantní hrozby a zranitelnosti; přitom zvažuje

zejména kategorie hrozeb a zranitelností uvedených v příloze č. 3 k této vyhlášce,

c) provádí hodnocení rizik v pravidelných intervalech podle odstavce 2 a při významných

změnách,

d) při hodnocení rizik zohlední relevantní hrozby a zranitelnosti a posoudí možné

dopady na aktiva; tato rizika hodnotí alespoň v rozsahu přílohy č. 2 k této vyhlášce,

e) zpracuje zprávu o hodnocení rizik,

f) zpracuje na základě bezpečnostních potřeb a výsledků hodnocení rizik prohlášení

o aplikovatelnosti, které obsahuje přehled bezpečnostních opatření požadovaných touto

vyhláškou, která

1. nebyla aplikována, včetně odůvodnění,

2. byla aplikována, včetně

způsobu plnění,

g) zpracuje a zavede plán zvládání rizik, který obsahuje cíle a přínosy bezpečnostních

opatření pro zvládání jednotlivých rizik, určení osoby zajišťující prosazování bezpečnostních

opatření pro zvládání rizik, potřebné finanční, technické, lidské a informační zdroje,

termín jejich zavedení, popis vazeb mezi riziky a příslušnými bezpečnostními opatřeními

a způsob realizace bezpečnostních opatření,

h) při hodnocení rizik a v plánu zvládání rizik zohlední

1. významné změny,

2. změny

rozsahu systému řízení bezpečnosti informací,

3. opatření podle § 11 zákona a

4. kybernetické

bezpečnostní incidenty, včetně dříve řešených, a

i) v souladu s plánem zvládání rizik zavádí bezpečnostní opatření.

(2) Povinná osoba uvedená v § 3 písm. c), d) a f) zákona provádí hodnocení

rizik alespoň jednou ročně a povinná osoba uvedená v § 3 písm. e) zákona alespoň

jednou za tři roky.

(3) Řízení rizik může být zajištěno i jinými způsoby, než jak je stanoveno

v odstavci 1 písm. d), pokud povinná osoba zabezpečí, že použitá opatření zajistí

stejnou nebo vyšší úroveň procesu řízení rizik.

§ 6

Organizační bezpečnost

(1) Povinná osoba s ohledem na systém řízení bezpečnosti informací

a) zajistí stanovení bezpečnostní politiky a cílů systému řízení bezpečnosti informací

podle § 3 slučitelných se strategickým směřováním povinné osoby,

b) zajistí integraci systému řízení bezpečnosti informací do procesů povinné osoby,

c) zajistí dostupnost zdrojů potřebných pro systém řízení bezpečnosti informací,

d) informuje zaměstnance o významu systému řízení bezpečnosti informací a významu

dosažení shody s jeho požadavky se všemi dotčenými stranami,

e) zajistí podporu k dosažení zamýšlených výstupů systému řízení bezpečnosti informací,

f) vede zaměstnance k rozvíjení efektivity systému řízení bezpečnosti informací a

podporuje je při tomto rozvíjení,

g) prosazuje neustálé zlepšování systému řízení bezpečnosti informací,

h) podporuje osoby zastávající bezpečnostní role při prosazování kybernetické bezpečnosti

v oblastech jejich odpovědnosti,

i) zajistí stanovení pravidel pro určení administrátorů a osob, které budou zastávat

bezpečnostní role,

j) zajistí, aby byla zachována mlčenlivost administrátorů a osob zastávajících bezpečnostní

role,

k) pro osoby zastávající bezpečnostní role zajistí příslušné pravomoci a zdroje včetně

rozpočtových prostředků k naplňování jejich rolí a plnění souvisejících úkolů a

l) zajistí testování plánů kontinuity činností, obnovy a procesů spojených se zvládáním

kybernetických bezpečnostních incidentů.

(2) Povinná osoba v rámci systému řízení bezpečnosti informací určí složení

výboru pro řízení kybernetické bezpečnosti a bezpečnostní role a jejich práva a povinnosti

související se systémem řízení bezpečnosti informací.

(3) Povinná osoba uvedená v § 3 písm. c), d) a f) zákona určí osobu,

která bude zastávat bezpečnostní roli

a) manažera kybernetické bezpečnosti,

b) architekta kybernetické bezpečnosti,

c) garanta aktiva a

d) auditora kybernetické bezpečnosti.

(4) Povinná osoba uvedená v § 3 písm. e) zákona určí role manažera kybernetické

bezpečnosti a garanta aktiva. Ostatní bezpečnostní role podle odstavce 3 určí přiměřeně

vzhledem k rozsahu a potřebám systému řízení bezpečnosti informací.

(5) Povinná osoba uvedená v § 3 písm. c), d) a f) zákona zajistí zastupitelnost

bezpečnostních rolí uvedených v odstavci 3 písm. a) a b).

(6) Povinná osoba uvedená v § 3 písm. e) zákona zajistí zastupitelnost

bezpečnostní role manažera kybernetické bezpečnosti.

(7) Výbor pro řízení kybernetické bezpečnosti je tvořen osobami s příslušnými

pravomocemi a odbornou způsobilostí pro celkové řízení a rozvoj systému řízení bezpečnosti

informací a osobami významně se podílejícími na řízení a koordinaci činností spojených

s kybernetickou bezpečností, jehož členem musí být alespoň jeden zástupce vrcholového

vedení nebo jím pověřená osoba a manažer kybernetické bezpečnosti. Povinná osoba

u výboru pro řízení kybernetické bezpečnosti přihlédne k doporučením uvedeným v příloze

č. 6 k této vyhlášce.

§ 7

Bezpečnostní role

(1) Manažer kybernetické bezpečnosti

a) je bezpečnostní role odpovědná za systém řízení bezpečnosti informací, přičemž

výkonem této role může být pověřena osoba, která je pro tuto činnost vyškolena a

prokáže odbornou způsobilost praxí s řízením kybernetické bezpečnosti nebo s řízením

bezpečnosti informací

1. po dobu nejméně tří let, nebo

2. po dobu jednoho roku, pokud

absolvovala studium na vysoké škole,

b) odpovídá za pravidelné informování vrcholového vedení o

1. činnostech vyplývajících

z rozsahu jeho odpovědnosti a

2. stavu systému řízení bezpečnosti informací a

c) nesmí být pověřen výkonem rolí odpovědných za provoz informačního a komunikačního

systému.

(2) Architekt kybernetické bezpečnosti je bezpečnostní role odpovědná

za zajištění návrhu implementace bezpečnostních opatření tak, aby byla zajištěna

bezpečná architektura informačního a komunikačního systému, přičemž výkonem této

role může být pověřena osoba, která je pro tuto činnost vyškolena a prokáže odbornou

způsobilost praxí s navrhováním implementace bezpečnostních opatření a zajišťováním

architektury bezpečnosti

a) po dobu nejméně tří let, nebo

b) po dobu jednoho roku, pokud absolvovala studium na vysoké škole.

(3) Garant aktiva je bezpečnostní role odpovědná za zajištění rozvoje,

použití a bezpečnost aktiva.

(4) Auditor kybernetické bezpečnosti

a) je bezpečnostní role odpovědná za provádění auditu kybernetické bezpečnosti, přičemž

výkonem této role může být pověřena osoba, která je pro tuto činnost vyškolena a

prokáže odbornou způsobilost praxí s prováděním auditů kybernetické bezpečnosti nebo

auditů systému řízení bezpečnosti informací

1. po dobu nejméně tří let, nebo

2. po

dobu jednoho roku, pokud absolvovala studium na vysoké škole,

b) zaručuje, že provedení auditu kybernetické bezpečnosti je nestranné, a

c) nesmí být pověřen výkonem jiných bezpečnostních rolí.

(5) Povinná osoba při určování osob zastávajících bezpečnostní role přihlédne

k doporučením uvedeným v příloze č. 6 k této vyhlášce.

§ 8

Řízení dodavatelů

(1) Povinná osoba

a) stanoví pravidla pro dodavatele, která zohledňují požadavky systému řízení bezpečnosti

informací,

b) vede evidenci svých významných dodavatelů,

c) prokazatelně písemně informuje své významné dodavatele o jejich evidenci podle

písmene b),

d) seznamuje své dodavatele s pravidly podle písmene

a) a vyžaduje plnění těchto pravidel,

e) řídí rizika spojená s dodavateli,

f) v souvislosti s řízením rizik spojených s významnými dodavateli zajistí, aby smlouvy

uzavírané s významnými dodavateli obsahovaly relevantní oblasti uvedené v příloze

č. 7 k této vyhlášce, a

g) pravidelně přezkoumává plnění smluv s významnými dodavateli z hlediska systému

řízení bezpečnosti informací.

(2) Povinná osoba u významných dodavatelů dále

a) v rámci výběrového řízení a před uzavřením smlouvy provádí hodnocení rizik souvisejících

s plněním předmětu výběrového řízení přiměřeně podle přílohy č. 2 k této vyhlášce,

b) v rámci uzavíraných smluvních vztahů stanoví způsoby a úrovně realizace bezpečnostních

opatření a určí obsah vzájemné smluvní odpovědnosti za zavedení a kontrolu bezpečnostních

opatření,

c) provádí pravidelné hodnocení rizik a pravidelnou kontrolu zavedených bezpečnostních

opatření u poskytovaných plnění pomocí vlastních zdrojů nebo pomocí třetí strany

a

d) v reakci na rizika a zjištěné nedostatky zajistí jejich řešení.

(3) Náležitosti prokazatelného informování podle odstavce 1 písm. c)

jsou

a) identifikace správce nebo provozovatele,

b) identifikace informačního a komunikačního systému,

c) identifikace významného dodavatele,

d) vyrozumění o skutečnosti, že dodavatel je pro správce významným dodavatelem, a

popřípadě také o tom, že významný dodavatel je zároveň provozovatelem, a

e) obsah pravidel podle odstavce 1 písm. a).

(4) Povinná osoba uvedená v § 3 písm. c) až f) zákona, která je provozovatelem

a byla prokazatelně informována podle odstavce 1 písm. c), hlásí kontaktní údaje

formou uvedenou v § 34.

§ 9

Bezpečnost lidských zdrojů

(1) Povinná osoba v rámci řízení bezpečnosti lidských zdrojů

a) s ohledem na stav a potřeby systému řízení bezpečnosti informací stanoví plán

rozvoje bezpečnostního povědomí, jehož cílem je zajistit odpovídající vzdělávání

a zlepšování bezpečnostního povědomí a který obsahuje formu, obsah a rozsah

1. poučení

uživatelů, administrátorů, osob zastávajících bezpečnostní role a dodavatelů o jejich

povinnostech a o bezpečnostní politice a

2. potřebných teoretických i praktických

školení uživatelů, administrátorů a osob zastávajících bezpečnostní role,

b) určí osoby odpovědné za realizaci jednotlivých činností, které jsou v plánu uvedeny,

c) v souladu s plánem rozvoje bezpečnostního povědomí zajistí poučení uživatelů,

administrátorů, osob zastávajících bezpečnostní role a dodavatelů o jejich povinnostech

a o bezpečnostní politice formou vstupních a pravidelných školení,

d) pro osoby zastávající bezpečnostní role v souladu s plánem rozvoje bezpečnostního

povědomí zajistí pravidelná odborná školení, přičemž vychází z aktuálních potřeb

povinné osoby v oblasti kybernetické bezpečnosti,

e) v souladu s plánem rozvoje bezpečnostního povědomí zajistí pravidelné školení

a ověřování bezpečnostního povědomí zaměstnanců v souladu s jejich pracovní náplní,

f) zajistí kontrolu dodržování bezpečnostní politiky ze strany uživatelů, administrátorů

a osob zastávajících bezpečnostní role,

g) v případě ukončení smluvního vztahu s administrátory a osobami zastávajícími bezpečnostní

role zajistí předání odpovědností,

h) hodnotí účinnost plánu rozvoje bezpečnostního povědomí, provedených školení a

dalších činností spojených se zlepšováním bezpečnostního povědomí a

i) určí pravidla a postupy pro řešení případů porušení stanovených bezpečnostních

pravidel ze strany uživatelů, administrátorů a osob zastávajících bezpečnostní role.

(2) Povinná osoba vede o školení podle odstavce 1 přehledy, které obsahují

předmět školení a seznam osob, které školení absolvovaly.

§ 10

Řízení provozu a komunikací

(1) Povinná osoba v rámci řízení provozu a komunikací zajišťuje bezpečný

provoz informačního a komunikačního systému a stanoví provozní pravidla a postupy,

které obsahují zejména

a) práva a povinnosti administrátorů, uživatelů a osob zastávajících bezpečnostní

role,

b) postupy pro spuštění a ukončení chodu systému, pro restart nebo obnovení chodu

systému po selhání a pro ošetření chybových stavů nebo mimořádných jevů,

c) postupy pro sledování kybernetických bezpečnostních událostí a opatření pro ochranu

přístupu k záznamům o těchto událostech,

d) pravidla a postupy pro ochranu před škodlivým kódem,

e) řízení technických zranitelností,

f) spojení na kontaktní osoby, které jsou pověřeny výkonem systémové a technické

podpory,

g) postupy řízení a schvalování provozních změn,

h) postupy pro sledování, plánování a řízení kapacity lidských a technických zdrojů,

i) pravidla a postupy pro ochranu informací a dat v průběhu celého životního cyklu,

j) pravidla a postupy pro instalaci technických aktiv,

k) provádění pravidelného zálohování a kontroly použitelnosti provedených záloh a

l) pravidla a postupy pro zajištění bezpečnosti síťových služeb.

(2) Povinná osoba v rámci řízení provozu a komunikací dodržuje pravidla

a postupy stanovené podle odstavce 1 a tato pravidla a postupy aktualizuje v souvislosti

s prováděnými nebo plánovanými změnami.

(3) Povinná osoba zajistí oddělení vývojového, testovacího a provozního

prostředí.

§ 11

Řízení změn

(1) Povinná osoba v rámci řízení změn u informačního a komunikačního

systému

a) přezkoumává možné dopady změn a

b) určuje významné změny.

(2) Povinná osoba u významných změn

a) dokumentuje jejich řízení,

b) provádí analýzu rizik,

c) přijímá opatření za účelem snížení všech nepříznivých dopadů spojených s významnými

změnami,

d) aktualizuje bezpečnostní politiku a bezpečnostní dokumentaci,

e) zajistí jejich testování a

f) zajistí možnost navrácení do původního stavu.

(3) Povinná osoba uvedená v § 3 písm. c), d) a f) zákona na základě výsledků

analýzy rizik podle odstavce 2 písm. b) rozhoduje o provedení penetračního testování

nebo testování zranitelností; pokud rozhodne o provedení penetračního testování nebo

testování zranitelností, postupuje podle § 25 odst. 1 a reaguje na zjištěné nedostatky.

(4) Povinná osoba uvedená v § 3 písm. e) zákona se řídí požadavky podle

odstavce 3 přiměřeně.

§ 12

Řízení přístupu

(1) Povinná osoba na základě provozních a bezpečnostních potřeb řídí přístup

k informačnímu a komunikačnímu systému a přijímá opatření, která slouží k zajištění

ochrany údajů, které jsou používány pro přihlášení podle § 19 a 20, a která brání

ve zneužití těchto údajů neoprávněnou osobou.

(2) Povinná osoba dále v rámci řízení přístupu k informačnímu a komunikačnímu

systému

a) řídí přístup na základě skupin a rolí,

b) přidělí každému uživateli a administrátorovi přistupujícímu k informačnímu a komunikačnímu

systému přístupová práva a oprávnění a jedinečný identifikátor,

c) řídí identifikátory, přístupová práva a oprávnění aplikací a technických účtů,

d) zavádí bezpečnostní opatření pro řízení přístupu zařízení k prostředkům informačního

a komunikačního systému,

e) zavádí bezpečnostní opatření potřebná pro bezpečné používání mobilních zařízení

a jiných technických zařízení, popřípadě i bezpečnostní opatření spojená s využitím

technických zařízení, která povinná osoba nemá ve své správě,

f) omezí přidělování privilegovaných oprávnění na úroveň nezbytně nutnou k výkonu

náplně práce,

g) omezí a kontroluje používání programových prostředků, které mohou být schopné

překonat systémové nebo aplikační kontroly,

h) přiděluje a odebírá přístupová oprávnění v souladu s politikou řízení přístupu,

i) provádí pravidelné přezkoumání nastavení veškerých přístupových oprávnění včetně

rozdělení do přístupových skupin a rolí,

j) využívá nástroj pro správu a ověřování identity podle § 19 a nástroj pro řízení

přístupových oprávnění podle § 20,

k) prosazuje, aby uživatelé při používání privátních autentizačních informací dodržovali

stanovené postupy,

l) zajistí odebrání nebo změnu přístupových oprávnění při změně pozice nebo zařazení

uživatelů, administrátorů nebo osob zastávajících bezpečnostní role,

m) zajistí odebrání nebo změnu přístupových oprávnění při ukončení nebo změně smluvního

vztahu a

n) dokumentuje přidělování a odebírání přístupových oprávnění.

§ 13

Akvizice, vývoj a údržba

Povinná osoba v souvislosti s plánovanou akvizicí, vývojem a údržbou

informačního a komunikačního systému

a) řídí rizika podle § 5,

b) řídí významné změny podle § 11,

c) stanoví bezpečnostní požadavky,

d) zahrne bezpečnostní požadavky do projektu akvizice, vývoje a údržby,

e) zajistí bezpečnost vývojového a testovacího prostředí a zajistí ochranu používaných

testovacích dat,

f) provádí bezpečnostní testování významných změn před jejich zavedením do provozu

a

g) plní požadavek podle § 19 odst. 3, je-li cílem provedení akvizice nebo vývoje

nástroj pro správu a ověřování identity.

§ 14

Zvládání kybernetických bezpečnostních událostí a incidentů

(1) Povinná osoba v rámci zvládání kybernetických bezpečnostních událostí

a incidentů

a) zavede proces detekce a vyhodnocování kybernetických bezpečnostních událostí a

zvládání kybernetických bezpečnostních incidentů,

b) přidělí odpovědnosti a stanoví postupy pro

1. detekci a vyhodnocování kybernetických

bezpečnostních událostí a incidentů a

2. koordinaci a zvládání kybernetických bezpečnostních

incidentů,

c) definuje a aplikuje postupy pro identifikaci, sběr, získání a uchování věrohodných

podkladů potřebných pro analýzu kybernetického bezpečnostního incidentu,

d) zajistí detekci kybernetických bezpečnostních událostí,

e) při detekci kybernetických bezpečnostních událostí se dále řídí § 22 a 23,

f) zajistí, že uživatelé, administrátoři, osoby zastávající bezpečnostní role, další

zaměstnanci a dodavatelé budou oznamovat neobvyklé chování informačního a komunikačního

systému a podezření na jakékoliv zranitelnosti,

g) zajistí posuzování kybernetických bezpečnostních událostí, při kterém musí být

rozhodnuto, zda mají být klasifikovány jako kybernetické bezpečnostní incidenty podle

§ 31,

h) zajistí zvládání kybernetických bezpečnostních incidentů podle stanovených postupů,

i) přijímá opatření pro odvrácení a zmírnění dopadu kybernetického bezpečnostního

incidentu,

j) hlásí kybernetické bezpečnostní incidenty podle § 32,

k) vede záznamy o kybernetických bezpečnostních incidentech a o jejich zvládání,

l) prošetří a určí příčiny kybernetického bezpečnostního incidentu a

m) vyhodnotí účinnost řešení kybernetického bezpečnostního incidentu a na základě

vyhodnocení stanoví nutná bezpečnostní opatření, popřípadě aktualizuje stávající

bezpečnostní opatření k zamezení opakování řešeného kybernetického bezpečnostního

incidentu.

(2) Povinná osoba uvedená v § 3 písm. c), d) a f) zákona dále při detekci

kybernetických bezpečnostních událostí používá nástroj podle § 24.

§ 15

Řízení kontinuity činností

Povinná osoba v rámci řízení kontinuity činností

a) stanoví práva a povinnosti administrátorů a osob zastávajících bezpečnostní role,

b) pomocí hodnocení rizik a analýzy dopadů vyhodnotí a dokumentuje možné dopady kybernetických

bezpečnostních incidentů a posoudí možná rizika související s ohrožením kontinuity

činností,

c) na základě výstupů hodnocení rizik a analýzy dopadů podle písmene b) stanoví cíle

řízení kontinuity činností formou určení

1. minimální úrovně poskytovaných služeb,

která je přijatelná pro užívání, provoz a správu informačního a komunikačního systému,

2.

doby obnovení chodu, během které bude po kybernetickém bezpečnostním incidentu obnovena

minimální úroveň poskytovaných služeb informačního a komunikačního systému, a

3. bodu

obnovení dat jako časové období, za které musí být zpětně obnovena data po kybernetickém

bezpečnostním incidentu nebo po selhání,

d) stanoví politiku řízení kontinuity činností, která obsahuje naplnění cílů podle

písmene c),

e) vypracuje, aktualizuje a pravidelně testuje plány kontinuity činností a havarijní

plány související s provozováním informačního a komunikačního systému a souvisejících

služeb a

f) realizuje opatření pro zvýšení odolnosti informačního a komunikačního systému

vůči kybernetickým bezpečnostním incidentům a omezením dostupnosti a vychází při

tom z požadavků podle § 27.

§ 16

Audit kybernetické bezpečnosti

(1) Povinná osoba v rámci auditu kybernetické bezpečnosti

a) provádí a dokumentuje audit dodržování bezpečnostní politiky, včetně přezkoumání

technické shody, a výsledky auditu zohlední v plánu rozvoje bezpečnostního povědomí

a plánu zvládání rizik a

b) posuzuje soulad bezpečnostních opatření s nejlepší praxí, právními předpisy, vnitřními

předpisy, jinými předpisy a smluvními závazky vztahujícími se k informačnímu a komunikačnímu

systému a určí případná nápravná opatření pro zajištění souladu.

(2) Audit podle odstavce 1 je prováděn

a) při významných změnách, v rámci jejich rozsahu,

b) v pravidelných intervalech alespoň po 3 letech v případě povinné osoby uvedené

v § 3 písm. e) zákona a

c) v pravidelných intervalech alespoň po 2 letech v případě povinné osoby neuvedené

v písmenu b).

(3) Není-li v odůvodněných případech možné provést audit v intervalech

podle odstavce 2 písm. b) a c) v celém rozsahu, je možné audit provádět průběžně

po systematických celcích. V takovém případě je nutno audit v celém rozsahu provést

nejpozději do 5 let.

(4) Audit kybernetické bezpečnosti musí být prováděn osobou vyhovující

podmínkám stanoveným v § 7 odst. 4, která nezávisle hodnotí správnost a účinnost

zavedených bezpečnostních opatření.

(5) Povinná osoba, která je současně provozovatelem, předkládá výsledky

auditu kybernetické bezpečnosti správci daného informačního a komunikačního systému.

HLAVA II

TECHNICKÁ OPATŘENÍ

§ 17

Fyzická bezpečnost

Povinná osoba v rámci fyzické bezpečnosti

a) předchází poškození, krádeži nebo zneužití aktiv nebo přerušení poskytování služeb

informačního a komunikačního systému,

b) stanoví fyzický bezpečnostní perimetr ohraničující oblast, ve které jsou uchovávány

a zpracovávány informace a umístěna technická aktiva informačního a komunikačního

systému, a

c) u fyzického bezpečnostního perimetru stanoveného podle písmene b) přijme nezbytná

opatření a uplatňuje prostředky fyzické bezpečnosti

1. k zamezení neoprávněnému vstupu,

2.

k zamezení poškození a neoprávněným zásahům a

3. pro zajištění ochrany na úrovni objektů

a v rámci objektů.

§ 18

Bezpečnost komunikačních sítí

Povinná osoba pro ochranu bezpečnosti komunikační sítě zahrnuté v rozsahu

podle § 3 písm. c)

a) zajistí segmentaci komunikační sítě,

b) zajistí řízení komunikace v rámci komunikační sítě a perimetru komunikační sítě,

c) pomocí kryptografie zajistí důvěrnost a integritu dat při vzdáleném přístupu,

vzdálené správě nebo při přístupu do komunikační sítě pomocí bezdrátových technologií,

d) aktivně blokuje nežádoucí komunikaci a

e) pro zajištění segmentace sítě a pro řízení komunikace mezi jejími segmenty využívá

nástroj, který zajistí ochranu integrity komunikační sítě.

§ 19

Správa a ověřování identit

(1) Povinná osoba používá nástroj pro správu a ověření identity uživatelů,

administrátorů a aplikací informačního a komunikačního systému.

(2) Nástroj pro správu a ověření identity uživatelů, administrátorů a

aplikací zajišťuje

a) ověření identity před zahájením aktivit v informačním a komunikačním systému,

b) řízení počtu možných neúspěšných pokusů o přihlášení,

c) odolnost uložených nebo přenášených autentizačních údajů proti neoprávněnému odcizení

a zneužití,

d) ukládání autentizačních údajů ve formě odolné proti offline útokům,

e) opětovné ověření identity po určené době nečinnosti,

f) dodržení důvěrnosti autentizačních údajů při obnově přístupu a

g) centralizovanou správu identit.

(3) Povinná osoba pro ověření identity uživatelů, administrátorů a aplikací

využívá autentizační mechanizmus, který není založený pouze na použití identifikátoru

účtu a hesla, nýbrž na vícefaktorové autentizaci s nejméně dvěma různými typy faktorů.

(4) Do doby splnění požadavku podle odstavce 3 musí nástroj pro ověření

identity uživatelů, administrátorů a aplikací, používat autentizaci pomocí kryptografických

klíčů a zaručit obdobnou úroveň bezpečnosti.

(5) Do doby splnění požadavků podle odstavce 3 nebo 4 musí nástroj pro

ověření identity uživatelů, administrátorů a aplikací, který používá k autentizaci

identifikátor účtu a heslo, vynucovat pravidla

a) délky hesla alespoň

1. 12 znaků u uživatelů a

2. 17 znaků u administrátorů a aplikací,

b) umožňující zadat heslo o délce alespoň 64 znaků,

c) neomezující použití malých a velkých písmen, číslic a speciálních znaků,

d) umožňující uživatelům změnu hesla, přičemž období mezi dvěma změnami hesla nesmí

být kratší než 30 minut,

e) neumožňující uživatelům a administrátorům

1. zvolit si nejčastěji používaná hesla,

2.

tvořit hesla na základě mnohonásobně opakujících se znaků, přihlašovacího jména,

e-mailu, názvu systému nebo obdobným způsobem a

3. opětovné použití dříve používaných

hesel s pamětí alespoň 12 předchozích hesel a

f) pro povinnou změnu hesla v intervalu maximálně po 18 měsících, přičemž toto pravidlo

se nevztahuje na účty sloužící k obnově systému v případě havárie.

(6) Povinná osoba v případě používání autentizace pouze účtem a heslem

dále

a) vynutí bezodkladnou změnu výchozího hesla po jeho prvním použití,

b) bezodkladně zneplatní heslo sloužící k obnovení přístupu po jeho prvním použití

nebo uplynutím nejvýše 60 minut od jeho vytvoření a

c) povinně zahrne pravidla tvorby bezpečných hesel do plánu rozvoje bezpečnostního

povědomí podle § 9.

§ 20

Řízení přístupových oprávnění

Povinná osoba používá centralizovaný nástroj pro řízení přístupových

oprávnění, kterým zajistí řízení oprávnění

a) pro přístup k jednotlivým aktivům informačního a komunikačního systému a

b) pro čtení dat, zápis dat a změnu oprávnění.

§ 21

Ochrana před škodlivým kódem

(1) Povinná osoba uvedená v § 3 písm. c), d) a f) zákona v rámci ochrany

před škodlivým kódem

a) s ohledem na důležitost aktiv zajišťuje použití nástroje pro nepřetržitou automatickou

ochranu

1. koncových stanic,

2. mobilních zařízení,

3. serverů,

4. datových úložišť

a výměnných datových nosičů,

5. komunikační sítě a prvků komunikační sítě a

6. obdobných

zařízení,

b) monitoruje a řídí používání výměnných zařízení a datových nosičů,

c) řídí automatické spouštění obsahu výměnných zařízení a datových nosičů,

d) řídí oprávnění ke spouštění kódu a

e) provádí pravidelnou a účinnou aktualizaci nástroje pro ochranu před škodlivým

kódem.

(2) Povinná osoba uvedená v § 3 písm. e) zákona postupuje podle odstavce

1 přiměřeně.

§ 22

Zaznamenávání událostí informačního a komunikačního systému, jeho uživatelů

a administrátorů

(1) Povinná osoba

a) zaznamenává bezpečnostní a potřebné provozní události důležitých aktiv informačního

a komunikačního systému a

b) na základě hodnocení důležitosti aktiv aktualizuje rozsah aktiv, u kterých je

zaznamenávání bezpečnostních a provozních událostí prováděno.

(2) Povinná osoba pro zaznamenávání bezpečnostních a provozních událostí

podle odstavce 1 zajišťuje

a) jednoznačnou síťovou identifikaci zařízení původce, je-li v komunikační síti použit

nástroj, který mění jeho síťovou identifikaci,

b) sběr informací o bezpečnostních a provozních událostech; zejména zaznamenává

1.

datum a čas včetně specifikace časového pásma,

2. typ činnosti,

3. identifikaci technického

aktiva, které činnost zaznamenalo,

4. jednoznačnou identifikaci účtu, pod kterým byla

činnost provedena,

5. jednoznačnou síťovou identifikaci zařízení původce a

6. úspěšnost

nebo neúspěšnost činnosti,

c) ochranu informací získaných podle písmen a) a b) před neoprávněným čtením a jakoukoli

změnou,

d) zaznamenávání

1. přihlašování a odhlašování ke všem účtům, a to včetně neúspěšných

pokusů,

2. činností provedených administrátory,

3. úspěšné i neúspěšné manipulace s

účty, oprávněními a právy,

4. neprovedení činností v důsledku nedostatku přístupových

práv a oprávnění,

5. činností uživatelů, které mohou mít vliv na bezpečnost informačního

a komunikačního systému,

6. zahájení a ukončení činností technických aktiv,

7. kritických

i chybových hlášení technických aktiv a

8. přístupů k záznamům o událostech, pokusy

o manipulaci se záznamy o událostech a změny nastavení nástrojů pro zaznamenávání

událostí a

e) synchronizaci jednotného času technických aktiv nejméně jednou za 24 hodin.

(3) Povinná osoba uvedená v § 3 písm. c), d) a f) zákona uchovává záznamy

událostí zaznamenaných podle odstavce 2 nejméně po dobu 18 měsíců.

(4) Povinná osoba uvedená v § 3 písm. e) zákona uchovává záznamy událostí

zaznamenaných podle odstavce 2 nejméně po dobu 12 měsíců.

§ 23

Detekce kybernetických bezpečnostních událostí

(1) Povinná osoba v rámci komunikační sítě, jejíž součástí je informační

a komunikační systém, používá nástroj pro detekci kybernetických bezpečnostních událostí,

který zajistí

a) ověření a kontrolu přenášených dat v rámci komunikační sítě a mezi komunikačními

sítěmi,

b) ověření a kontrolu přenášených dat na perimetru komunikační sítě a

c) blokování nežádoucí komunikace.

(2) Povinná osoba uvedená v § 3 písm. c), d) a f) zákona zajistí detekci

kybernetických bezpečnostních událostí přiměřeně s ohledem na důležitost aktiv v

rámci

a) koncových stanic,

b) mobilních zařízení,

c) serverů,

d) datových úložišť a výměnných datových nosičů,

e) síťových aktivních prvků a

f) obdobných aktiv.

§ 24

Sběr a vyhodnocování kybernetických bezpečnostních událostí

Povinná osoba uvedená v § 3 písm. c), d) a f) zákona používá nástroj

pro sběr a nepřetržité vyhodnocení kybernetických bezpečnostních událostí, který

umožní

a) sběr a vyhodnocování událostí zaznamenaných podle § 22 a 23,

b) vyhledávání a seskupování souvisejících záznamů,

c) poskytování informací pro určené bezpečnostní role o detekovaných kybernetických

bezpečnostních událostech,

d) vyhodnocování kybernetických bezpečnostních událostí s cílem identifikace kybernetických

bezpečnostních incidentů, včetně včasného varování určených bezpečnostních rolí,

e) omezení případů nesprávného vyhodnocení událostí pravidelnou aktualizací nastavení

pravidel pro

1. vyhodnocování kybernetických bezpečnostních událostí a

2. včasné varování

a

f) využívání informací získaných nástrojem pro sběr a vyhodnocení kybernetických

bezpečnostních událostí pro optimální nastavení bezpečnostních opatření informačního

a komunikačního systému.

§ 25

Aplikační bezpečnost

(1) Povinná osoba provádí penetrační testy informačního a komunikačního

systému se zaměřením na důležitá aktiva, a to

a) před jejich uvedením do provozu a

b) v souvislosti s významnou změnou podle § 11 odst. 3.

(2) Povinná osoba dále v rámci aplikační bezpečnosti zajistí trvalou

ochranu aplikací, informací a transakcí před

a) neoprávněnou činností a

b) popřením provedených činností.

§ 26

Kryptografické prostředky

Povinná osoba pro ochranu aktiv informačního a komunikačního systému

a) používá aktuálně odolné kryptografické algoritmy a kryptografické klíče,

b) používá systém správy klíčů a certifikátů, který

1. zajistí generování, distribuci,

ukládání, změny, omezení platnosti, zneplatnění certifikátů a likvidaci klíčů a

2.

umožní kontrolu a audit,

c) prosazuje bezpečné nakládání s kryptografickými prostředky a

d) zohledňuje doporučení v oblasti kryptografických prostředků vydaná Úřadem, zveřejněná

na jeho internetových stránkách.

§ 27

Zajišťování úrovně dostupnosti informací

Povinná osoba zavede opatření pro zajišťování úrovně dostupnosti, kterými

zajistí

a) dostupnost informačního a komunikačního systému pro splnění cílů podle § 15,

b) odolnost informačního a komunikačního systému vůči kybernetickým bezpečnostním

incidentům, které by mohly snížit jeho dostupnost,

c) dostupnost důležitých technických aktiv informačního a komunikačního systému a

d) redundanci aktiv nezbytných pro zajištění dostupnosti informačního a komunikačního

systému.

§ 28

Průmyslové, řídicí a obdobné specifické systémy

Povinná osoba pro zajištění kybernetické bezpečnosti průmyslových, řídicích

a obdobných specifických systémů používá nástroje a opatření, které zajistí

a) použití technických a programových prostředků, které jsou určeny do specifického

prostředí,

b) omezení fyzického přístupu k zařízením těchto systémů a ke komunikační síti,

c) vyčlenění komunikační sítě určené pro tyto systémy od ostatní infrastruktury,

d) omezení a řízení vzdáleného přístupu k těmto systémům,

e) ochranu jednotlivých technických aktiv těchto systémů před využitím známých zranitelností

a

f) obnovení chodu těchto systémů po kybernetickém bezpečnostním incidentu.

§ 29

Digitální služby

(1) Povinná osoba uvedená v § 3 písm. h) zákona zavede bezpečnostní opatření

podle prováděcího nařízení Komise (EU) 2018/151 ze dne 30. ledna 2018, kterým se

stanoví pravidla pro uplatňování směrnice Evropského parlamentu a Rady (EU) 2016/1148,

pokud jde o bližší upřesnění prvků, které musí poskytovatelé digitálních služeb zohledňovat

při řízení bezpečnostních rizik, jimiž jsou vystaveny sítě a informační systémy,

a parametrů pro posuzování toho, zda je dopad incidentu významný; ustanovení § 3

až 28 se na tuto povinnou osobu nepoužijí.

(2) Povinná osoba uvedená v § 3 písm. h) zákona hlásí kontaktní údaje podle

§ 34 odst. 2.

(3) Povinná osoba uvedená v § 3 písm. h) zákona hlásí kybernetické bezpečnostní

incidenty podle § 32 odst. 2 a 3.

HLAVA III

BEZPEČNOSTNÍ POLITIKA A BEZPEČNOSTNÍ DOKUMENTACE

§ 30

Bezpečnostní politika a bezpečnostní dokumentace

(1) Povinná osoba

a) stanoví bezpečnostní politiku a vede bezpečnostní dokumentaci zahrnující oblasti

uvedené v příloze č. 5,

b) pravidelně přezkoumává bezpečnostní politiku a bezpečnostní dokumentaci a

c) zajistí, aby byla bezpečnostní politika a bezpečnostní dokumentace aktuální.

(2) Bezpečnostní politika a bezpečnostní dokumentace musí být

a) dostupné v listinné nebo elektronické podobě,

b) komunikovány v rámci povinné osoby,

c) přiměřeně dostupné dotčeným stranám,

d) řízeny,

e) chráněny z pohledu důvěrnosti, integrity a dostupnosti a

f) vedeny tak, aby informace v nich obsažené byly úplné, čitelné, snadno identifikovatelné

a snadno vyhledatelné.

ČÁST TŘETÍ

KYBERNETICKÝ BEZPEČNOSTNÍ INCIDENT

§ 31

Kategorizace kybernetických bezpečnostních incidentů

(1) Jednotlivé kybernetické bezpečnostní incidenty se kategorizují podle

významnosti při zohlednění

a) dopadů obsažených v dopadových určujících kritériích, podle kterých byly povinné

osoby určeny,

b) počtu dotčených uživatelů,

c) způsobené nebo předpokládané škody,

d) důležitosti dotčených aktiv informačního a komunikačního systému,

e) dopadů na poskytované služby informačního a komunikačního systému,

f) dopadů na služby poskytované jinými informačními a komunikačními systémy,

g) délky trvání incidentu,

h) zeměpisného rozsahu dotčené oblasti a

i) dalších dopadů.

(2) Pro potřeby hlášení a zvládání kybernetických bezpečnostních incidentů

se na základě zohlednění podle odstavce 1 kybernetické bezpečnostní incidenty zařadí

do následujících kategorií

a) Kategorie III - velmi významný kybernetický bezpečnostní incident, při kterém

je přímo a významně narušena bezpečnost poskytovaných služeb nebo aktiv. Jeho řešení

vyžaduje neprodlené zásahy obsluhy s tím, že musí být všemi dostupnými prostředky

zabráněno dalšímu šíření kybernetického bezpečnostního incidentu včetně minimalizace

vzniklých i potenciálních škod,

b) Kategorie II - významný kybernetický bezpečnostní incident, při kterém je narušena

bezpečnost poskytovaných služeb nebo aktiv. Jeho řešení vyžaduje neprodlené zásahy

obsluhy s tím, že musí být vhodnými prostředky zabráněno dalšímu šíření kybernetického

bezpečnostního incidentu včetně minimalizace vzniklých škod, nebo

c) Kategorie I - méně významný kybernetický bezpečnostní incident, při kterém dochází

k méně významnému narušení bezpečnosti poskytovaných služeb nebo aktiv. Jeho řešení

vyžaduje zásahy obsluhy s tím, že musí být vhodnými prostředky omezeno další šíření

kybernetického bezpečnostního incidentu včetně minimalizace vzniklých škod.

(3) Typy kybernetických bezpečnostních incidentů podle dopadu jsou

a) kybernetický bezpečnostní incident způsobující narušení důvěrnosti aktiv,

b) kybernetický bezpečnostní incident způsobující narušení integrity aktiv,

c) kybernetický bezpečnostní incident způsobující narušení dostupnosti aktiv, nebo

d) kybernetický bezpečnostní incident způsobující kombinaci dopadů uvedených v písmenech

a) až c).

(4) Toto ustanovení se nevztahuje na kybernetické bezpečnostní incidenty

u povinné osoby uvedené v § 3 písm. h) zákona.

§ 32

Forma a náležitosti hlášení kybernetických bezpečnostních incidentů

(1) Kybernetický bezpečnostní incident se Úřadu hlásí na elektronickém

formuláři zveřejněném na internetových stránkách Úřadu zaslaném

a) na adresu elektronické pošty Úřadu určenou pro příjem hlášení kybernetických bezpečnostních

incidentů, zveřejněnou na internetových stránkách Úřadu,

b) do datové schránky Úřadu, nebo

c) prostřednictvím datového rozhraní, pokud je používáno, jehož popis je zveřejněn

na internetových stránkách Úřadu.

(2) Kybernetický bezpečnostní incident se provozovateli národního CERT

hlásí na elektronickém formuláři zveřejněném na internetových stránkách provozovatele

národního CERT zaslaném

a) na adresu elektronické pošty provozovatele národního CERT určenou pro příjem hlášení

kybernetických bezpečnostních incidentů, zveřejněnou na jeho internetových stránkách,

b) do datové schránky provozovatele národního CERT, nebo

c) prostřednictvím internetových stránek provozovatele národního CERT.

(3) Hlášení kybernetického bezpečnostního incidentu je možné zaslat i v listinné

podobě, avšak pouze v případech, kdy nelze využít žádný ze způsobů uvedených v odstavcích

1 a 2.

(4) Náležitosti hlášení kybernetického bezpečnostního incidentu jsou

a) identifikace odesilatele,

b) identifikace informačního a komunikačního systému,

c) datum a čas zjištění incidentu a

d) popis incidentu.

ČÁST ČTVRTÁ

REAKTIVNÍ OPATŘENÍ A KONTAKTNÍ ÚDAJE

§ 33

Reaktivní opatření

(1) Povinná osoba, které Úřad uložil provést reaktivní opatření,

a) posoudí očekávané dopady reaktivního opatření na informační a komunikační systém

a na zavedená bezpečnostní opatření a vyhodnotí možné negativní účinky a

b) stanoví způsob rychlého provedení tohoto opatření, který minimalizuje jeho možné

negativní účinky, a určí časový plán jeho provedení.

(2) Povinná osoba, které Úřad uložil provést reaktivní opatření, oznámí způsob

provedení reaktivního opatření a jeho výsledek ve formě uvedené na internetových

stránkách Úřadu.

§ 34

Kontaktní údaje

(1) Kontaktní údaje se Úřadu oznamují na elektronickém formuláři zveřejněném

na internetových stránkách Úřadu zaslaném

a) na adresu elektronické pošty Úřadu určenou pro příjem oznámení kontaktních údajů,

zveřejněnou na internetových stránkách Úřadu,

b) do datové schránky Úřadu, nebo

c) prostřednictvím datového rozhraní, pokud je používáno, jehož popis je zveřejněn

na internetových stránkách Úřadu.

(2) Kontaktní údaje se provozovateli národního CERT oznamují na elektronickém

formuláři zveřejněném na internetových stránkách provozovatele národního CERT zaslaném

a) na adresu elektronické pošty provozovatele národního CERT určenou pro příjem oznámení

kontaktních údajů, zveřejněnou na jeho internetových stránkách,

b) do datové schránky provozovatele národního CERT, nebo

c) prostřednictvím internetových stránek provozovatele národního CERT.

(3) Hlášení kontaktních údajů je možné zaslat i v listinné podobě, avšak

pouze v případech, kdy nelze využít žádný ze způsobů uvedených v odstavcích 1 a 2.

(4) Vzor oznámení kontaktních údajů je uveden v příloze č. 8 k této vyhlášce.

(5) Povinná osoba uvedená v § 3 písm. c) až f) zákona, která je provozovatelem,

dále k hlášení kontaktních údajů podle odstavce 1 přikládá dokument, kterým ji správce

prokazatelně informuje podle § 8 odst. 1 písm. c).

ČÁST PÁTÁ

ZÁVĚREČNÁ USTANOVENÍ

§ 35

Přechodná ustanovení

(1) V případě informačních systémů kritické informační infrastruktury a komunikačních

systémů kritické informační infrastruktury, které byly určeny přede dnem nabytí účinnosti

této vyhlášky, a v případě významných informačních systémů, u kterých došlo k naplnění

určujících kritérií přede dnem nabytí účinnosti této vyhlášky, se do jednoho roku

ode dne nabytí účinnosti této vyhlášky pro obsah a strukturu bezpečnostní dokumentace

a obsah a rozsah zavedených bezpečnostních opatření použijí ustanovení vyhlášky č.

316/2014 Sb., o bezpečnostních opatřeních, kybernetických bezpečnostních incidentech,

reaktivních opatřeních a o stanovení náležitostí podání v oblasti kybernetické bezpečnosti

(vyhláška o kybernetické bezpečnosti).

(2) V případě informačních systémů kritické informační infrastruktury a komunikačních

systémů kritické informační infrastruktury, které byly určeny přede dnem nabytí účinnosti

této vyhlášky, a v případě významných informačních systémů, u kterých došlo k naplnění

určujících kritérií přede dnem nabytí účinnosti této vyhlášky, se do jednoho roku

ode dne nabytí účinnosti této vyhlášky pro způsob likvidace dat, provozních údajů,

informací a jejich kopií tato vyhláška nepoužije.

Ředitel:

Ing. Navrátil v. r.

Příl.1

Hodnocení aktiv

(1) Pro hodnocení důležitosti aktiv jsou v tomto případě použity stupnice

o čtyřech úrovních a posuzuje se, jaký dopad by mělo narušení bezpečnosti informací

u jednotlivých aktiv. Povinná osoba může používat odlišný počet úrovní pro hodnocení

důležitosti aktiv, než jaký je uveden v této příloze, dodrží-li jednoznačné vazby

mezi jimi používaným způsobem hodnocení důležitosti aktiv a stupnicemi a úrovněmi

pro hodnocení důležitosti aktiv, které jsou uvedeny v této příloze.

(2) Je doporučeno, aby si každá povinná osoba tyto dopadové matice přizpůsobila

svým potřebám.

Tab. 1: Stupnice pro hodnocení důvěrnosti

I----------I--------------------------------I--------------------------------I I Úroveň I Popis I Příklady požadavků na ochranu I I I I aktiva I I----------I--------------------------------I--------------------------------I I Nízká I Aktiva jsou veřejně přístupná I Není vyžadována žádná ochrana. I I I nebo byla určena ke I I I I zveřejnění. Narušení I Likvidace/mazání aktiva na I I I důvěrnosti aktiv neohrožuje I úrovni Nízká - viz příloha č. I I I oprávněné zájmy povinné osoby. I 4. I I I I I I I V případě sdílení takového I I I I aktiva s třetími stranami a I I I I použití klasifikace podle tzv. I I I I traffic light protokolu (dále I I I I jen "TLP") je využíváno I I I I označení TLP:WHITE. I I I----------I--------------------------------I--------------------------------I I Střední I Aktiva nejsou veřejně I Pro ochranu důvěrnosti jsou I I I přístupná a tvoří know-how I využívány prostředky pro I I I povinné osoby, ochrana aktiv I řízení přístupu. I I I není vyžadována žádným právním I I I I předpisem nebo smluvním I Likvidace/mazání aktiva na I I I ujednáním. I úrovni Střední - viz příloha I I I I č. 4. I I I V případě sdílení takového I I I I aktiva s třetími stranami a I I I I použití klasifikace podle TLP I I I I je využíváno zejména označení I I I I TLP:GREEN nebo TLP: AMBER. I I I----------I--------------------------------I--------------------------------I I Vysoká I Aktiva nejsou veřejně I Pro ochranu důvěrnosti jsou I I I přístupná a jejich ochrana je I využívány prostředky, které I I I vyžadována právními předpisy, I zajistí řízení a zaznamenávání I I I jinými předpisy nebo smluvními I přístupu. Přenosy informací I I I ujednáními (například obchodní I komunikační sítí jsou chráněny I I I tajemství, osobní údaje). I pomocí kryptografických I I I I prostředků. I I I V případě sdílení takového I I I I aktiva s třetími stranami a I Likvidace/mazání aktiva na I I I použití klasifikace podle TLP I úrovni Vysoká - viz příloha č. I I I je využíváno zejména označení I 4. I I I TLP:AMBER. I I I----------I--------------------------------I--------------------------------I I Kritická I Aktiva nejsou veřejně I Pro ochranu důvěrnosti jsou I I I přístupná a vyžadují I využívány prostředky, které I I I nadstandardní míru ochrany nad I zajistí řízení a zaznamenávání I I I rámec předchozí kategorie I přístupu. Dále metody ochrany I I I (například strategické I zabraňující zneužití aktiv ze I I I obchodní tajemství, zvláštní I strany administrátorů. Přenosy I I I kategorie osobních údajů). I informací jsou chráněny pomocí I I I I kryptografických prostředků. I I I V případě sdílení takového I I I I aktiva s třetími stranami a I Likvidace/mazání aktiva na I I I použití klasifikace podle TLP I úrovni Kritická - viz příloha I I I je využíváno zejména označení I č. 4. I I I TLP:RED nebo TLP:AMBER. I I I----------I--------------------------------I--------------------------------I

Tab. 2: Stupnice pro hodnocení integrity

I----------I--------------------------------I--------------------------------I

I Úroveň I Popis I Příklady požadavků na ochranu I

I I I aktiva I

I----------I--------------------------------I--------------------------------I

I Nízká I Aktivum nevyžaduje ochranu z I Není vyžadována žádná ochrana. I

I I hlediska integrity. Narušení I I

I I integrity aktiva neohrožuje I I

I I oprávněné zájmy povinné osoby. I I

I----------I--------------------------------I--------------------------------I

I Střední I Aktivum může vyžadovat ochranu I Pro ochranu integrity jsou I

I I z hlediska integrity. Narušení I využívány standardní nástroje I

I I integrity aktiva může vést k I (například omezení I

I I poškození oprávněných zájmů I přístupových práv pro zápis). I

I I povinné osoby a může se I I

I I projevit méně závažnými dopady I I

I I na primární aktiva. I I

I----------I--------------------------------I--------------------------------I

I Vysoká I Aktivum vyžaduje ochranu z I Pro ochranu integrity jsou I

I I hlediska integrity. Narušení I využívány speciální I

I I integrity aktiva vede k I prostředky, které dovolují I

I I poškození oprávněných zájmů I sledovat historii provedených I

I I povinné osoby s podstatnými I změn a zaznamenat identitu I

I I dopady na primární aktiva. I osoby provádějící změnu. I

I I I Ochrana integrity informací I

I I I přenášených komunikačními I

I I I sítěmi je zajištěna pomocí I

I I I kryptografických prostředků. I

I----------I--------------------------------I--------------------------------I

I Kritická I Aktivum vyžaduje ochranu z I Pro ochranu integrity jsou I

I I hlediska integrity. Narušení I využívány speciální prostředky I

I I integrity vede k velmi vážnému I jednoznačné identifikace osoby I

I I poškození oprávněných zájmů I provádějící změnu (například I

I I povinné osoby s přímými a I pomocí technologie digitálního I

I I velmi vážnými dopady na I podpisu). I

I I primární aktiva. I I

I----------I--------------------------------I--------------------------------I

Tab. 3: Stupnice pro hodnocení dostupnosti

I----------I--------------------------------I--------------------------------I I Úroveň I Popis I Příklady požadavků na ochranu I I I I aktiva I I----------I--------------------------------I--------------------------------I I Nízká I Narušení dostupnosti aktiva I Pro ochranu dostupnosti je I I I není důležité a v případě I postačující pravidelné I I I výpadku je běžně tolerováno I zálohování. I I I delší časové období pro I I I I nápravu (cca do 1 týdne). I I I----------I--------------------------------I--------------------------------I I Střední I Narušení dostupnosti aktiva by I Pro ochranu dostupnosti jsou I I I nemělo překročit dobu I využívány běžné metody I I I pracovního dne, dlouhodobější I zálohování a obnovy. I I I výpadek vede k možnému I I I I ohrožení oprávněných zájmů I I I I povinné osoby. I I I----------I--------------------------------I--------------------------------I I Vysoká I Narušení dostupnosti aktiva by I Pro ochranu dostupnosti jsou I I I nemělo překročit dobu několika I využívány záložní systémy a I I I hodin. Jakýkoli výpadek je I obnova poskytování služeb může I I I nutné řešit neprodleně, I být podmíněna zásahy obsluhy I I I protože vede k přímému I nebo výměnou technických I I I ohrožení oprávněných zájmů I aktiv. I I I povinné osoby. Aktiva jsou I I I I považována za velmi důležitá. I I I----------I--------------------------------I--------------------------------I I Kritická I Narušení dostupnosti aktiva I Pro ochranu dostupnosti jsou I I I není přípustné a i krátkodobá I využívány záložní systémy a I I I nedostupnost (v řádu několika I obnova poskytování služeb je I I I minut) vede k vážnému ohrožení I krátkodobá a automatizovaná. I I I oprávněných zájmů povinné I I I I osoby. Aktiva jsou považována I I I I za kritická. I I I----------I--------------------------------I--------------------------------I

Příl.2

Hodnocení rizik

(1) Jednoznačné stanovení funkce pro určení rizika je nezbytnou součástí

metodiky pro hodnocení rizik podle § 5.

(2) Hodnota rizika je nejčastěji vyjádřena jako funkce, kterou ovlivňuje

dopad, hrozba a zranitelnost.

(3) Pro hodnocení rizik lze použít například tuto funkci:

Riziko = dopad

x hrozba x zranitelnost.

(4) Dopad je v tomto případě odvozen z hodnocení aktiv podle přílohy č. 1.

(5) V případě, že povinná osoba využívá metodu pro hodnocení rizik, která

nerozlišuje hodnocení hrozby a zranitelnosti, je možné stupnice pro hodnocení hrozeb

a zranitelností sloučit. Sloučení stupnic by nemělo vést ke ztrátě schopnosti rozlišení

úrovně hrozby a zranitelnosti. Za tímto účelem lze použít například komentář, který

zřetelně vyjádří jak úroveň hrozby, tak i úroveň zranitelnosti. Obdobně se postupuje

i v případech, kdy povinná osoba používá jiný počet úrovní pro hodnocení dopadů,

hrozeb, zranitelností a rizik.

Tab. 1: Stupnice pro hodnocení hrozeb

I----------I-----------------------------------------------------------------I I Úroveň I Popis I I----------I-----------------------------------------------------------------I I Nízká I Hrozba neexistuje nebo je málo pravděpodobná. I I I Předpokládaná realizace hrozby není častější než jednou za 5 I I I let. I I----------I-----------------------------------------------------------------I I Střední I Hrozba je málo pravděpodobná až pravděpodobná. I I I Předpokládaná realizace hrozby je v rozpětí od 1 roku do 5 let. I I----------I-----------------------------------------------------------------I I Vysoká I Hrozba je pravděpodobná až velmi pravděpodobná. I I I Předpokládaná realizace hrozby je v rozpětí od 1 měsíce do 1 I I I roku. I I----------I-----------------------------------------------------------------I I Kritická I Hrozba je velmi pravděpodobná až víceméně jistá. Předpokládaná I I I realizace hrozby je častější než jednou za měsíc. I I----------I-----------------------------------------------------------------I

Tab. 2: Stupnice pro hodnocení zranitelností

I----------I-----------------------------------------------------------------I I Úroveň I Popis I I----------I-----------------------------------------------------------------I I Nízká I Zranitelnost neexistuje nebo je zneužití zranitelnosti málo I I I pravděpodobné. Jsou zavedena bezpečnostní opatření, která jsou I I I schopna včas detekovat možné zranitelnosti nebo případné pokusy I I I o jejich zneužití. I I----------I-----------------------------------------------------------------I I Střední I Zneužití zranitelnosti je málo pravděpodobné až pravděpodobné. I I I Jsou zavedena bezpečnostní opatření, jejichž účinnost je I I I pravidelně kontrolována. Schopnost bezpečnostních opatření včas I I I detekovat možné zranitelnosti nebo případné pokusy o překonání I I I opatření je omezena. I I I Nejsou známé žádné úspěšné pokusy o překonání bezpečnostních I I I opatření. I I----------I-----------------------------------------------------------------I I Vysoká I Zneužití zranitelnosti je pravděpodobné až velmi pravděpodobné. I I I Bezpečnostní opatření jsou zavedena, ale jejich účinnost I I I nepokrývá všechny potřebné aspekty a není pravidelně I I I kontrolována. I I I Jsou známé dílčí úspěšné pokusy o překonání bezpečnostních I I I opatření. I I----------I-----------------------------------------------------------------I I Kritická I Zneužití zranitelnosti je velmi pravděpodobné až víceméně I I I jisté. I I I Bezpečnostní opatření nejsou realizována nebo je jejich I I I účinnost značně omezena. Neprobíhá kontrola účinnosti I I I bezpečnostních opatření. I I I Jsou známé úspěšné pokusy překonání bezpečnostních opatření. I I----------I-----------------------------------------------------------------I

Tab. 3: Stupnice pro hodnocení rizik

I----------I-----------------------------------------------------------------I I Úroveň I Popis I I----------I-----------------------------------------------------------------I I Nízké I Riziko je považováno za akceptovatelné. I I----------I-----------------------------------------------------------------I I Střední I Riziko může být sníženo méně náročnými opatřeními nebo v I I I případě vyšší náročnosti opatření je riziko akceptovatelné. I I----------I-----------------------------------------------------------------I I Vysoké I Riziko je dlouhodobě nepřípustné a musí být zahájeny I I I systematické kroky k jeho odstranění. I I----------I-----------------------------------------------------------------I I Kritické I Riziko je nepřípustné a musí být neprodleně zahájeny kroky k I I I jeho odstranění. I I----------I-----------------------------------------------------------------I

Příl.3

Zranitelnosti a hrozby

Upozornění: Tato příloha obsahuje jen vybrané kategorie zranitelností a hrozeb.

Identifikace konkrétních zranitelností a hrozeb je odpovědností povinné osoby.

Zranitelnosti

1. nedostatečná údržba informačního a komunikačního systému,

2. zastaralost informačního a komunikačního systému,

3. nedostatečná ochrana vnějšího perimetru,

4. nedostatečné bezpečnostní povědomí uživatelů a administrátorů,

5. nedostatečná údržba informačního a komunikačního systému,

6. nevhodné nastavení přístupových oprávnění,

7. nedostatečné postupy při identifikování a odhalení negativních bezpečnostních

jevů, kybernetických bezpečnostních událostí a kybernetických bezpečnostních incidentů,

8. nedostatečné monitorování činnosti uživatelů a administrátorů a neschopnost odhalit

jejich nevhodné nebo závadné způsoby chování,

9. nedostatečné stanovení bezpečnostních pravidel, nepřesné nebo nejednoznačné vymezení

práv a povinností uživatelů, administrátorů a bezpečnostních rolí,

10. nedostatečná ochrana aktiv,

11. nevhodná bezpečnostní architektura,

12. nedostatečná míra nezávislé kontroly,

13. neschopnost včasného odhalení pochybení ze strany zaměstnanců.

Hrozby

1. porušení bezpečnostní politiky, provedení neoprávněných činností, zneužití oprávnění

ze strany uživatelů a administrátorů,

2. poškození nebo selhání technického anebo programového vybavení,

3. zneužití identity,

4. užívání programového vybavení v rozporu s licenčními podmínkami,

5. škodlivý kód (například viry, spyware, trojské koně),

6. narušení fyzické bezpečnosti,

7. přerušení poskytování služeb elektronických komunikací nebo dodávek elektrické

energie,

8. zneužití nebo neoprávněná modifikace údajů,

9. ztráta, odcizení nebo poškození aktiva,

10. nedodržení smluvního závazku ze strany dodavatele,

11. pochybení ze strany zaměstnanců,

12. zneužití vnitřních prostředků, sabotáž,

13. dlouhodobé přerušení poskytování služeb elektronických komunikací, dodávky elektrické

energie nebo jiných důležitých služeb,

14. nedostatek zaměstnanců s potřebnou odbornou úrovní,

15. cílený kybernetický útok pomocí sociálního inženýrství, použití špionážních technik,

16. zneužití vyměnitelných technických nosičů dat,

17. napadení elektronické komunikace (odposlech, modifikace).

Příl.4

Likvidace dat

(1) Tato příloha udává povinnosti správce informačního a komunikačního systému

k definování způsobů mazání dat a způsobů likvidace technických nosičů informace,

provozních údajů, informací a jejich kopií.

(2) Jednotliví správci informačního a komunikačního systému si stanoví pravidla

pro mazání dat a likvidaci technických nosičů dat v souladu s touto přílohou. Tím

nejsou dotčeny povinnosti podle jiných právních předpisů. Je nutné zvolit adekvátní

úroveň služby nabízející přiměřená bezpečnostní opatření, včetně adekvátních pravidel

pro mazání dat a likvidaci technických nosičů dat, vzhledem k hodnotě a důležitosti

aktiv.

(3) Pravidla pro likvidaci dat by měla být stanovena přiměřeně hodnotě

a důležitosti aktiv a měla by zejména zohledňovat

a) hodnotu aktiva (zejména z pohledu důvěrnosti),

b) technologii (typy a velikost nosičů informace),

c) zda se nosič informace nachází pod kontrolou organizace či nikoliv,

d) zda jsou data součástí dedikovaného nebo multitenantního prostředí,

e) kdo bude likvidaci dat provádět (interní zaměstnanec, nebo dodavatel),

f) dostupnost vybavení a nástrojů pro likvidaci,

g) kapacitu likvidovaných nosičů,

h) zda je k dispozici vyškolený personál,

i) časovou náročnost likvidace,

j) cenu likvidace s ohledem na nástroje, školení, validaci, opětovné využití nosiče

informace

k) možné způsoby likvidace dat (například zničením nosiče, několikanásobným přepsáním

nosiče dat, znečitelněním dat jejich šifrováním a podobně),

l) použitelné způsoby likvidace dat vzhledem ke stavu nosiče informace (například

při poškození zařízení nebude možné použít variantu přepisu informace, ale některý

ze způsobů fyzické likvidace).

(4) Způsoby likvidace technických nosičů informace, provozních údajů, informací

a jejich kopií:

a) Odstranění

1. Způsob likvidace spočívá v odstranění dat tak, aby byla pro systém

nedostupná (například odstranění datového souboru, vyhození tištěného dokumentu do

odpadu).

2. Jde o nejméně bezpečný způsob likvidace dat. V případě získání nosiče

informace je možné s vynaložením určitého úsilí informace obnovit.

3. Tato metoda

není použitelná pro nosiče digitálních dat neumožňující opětovný zápis.

4. Použitelný

způsob pro úroveň důvěrnosti aktiva (vychází z přílohy č. 1): nízká.

b) Přepsání

1. Způsob likvidace spočívá v přepsání chráněné informace nahodilými

hodnotami.

2. Jde o středně bezpečný způsob likvidace dat. Volně dostupné nástroje

neumožňují obnovení přepsaných informací.

3. Přepsání může být nahrazeno nebo kombinováno

bezpečnou likvidací kryptografických klíčů k zašifrované informaci.

4. Tato metoda

není vhodná pro poškozená média, média neumožňující opětovný zápis, případně pro

média s velkou kapacitou.

5. Použitelný způsob pro úroveň důvěrnosti aktiva (vychází

z přílohy č. 1): nízká až kritická.

c) Fyzická likvidace nosiče informace

1. Způsob likvidace spočívající ve zničení

nosiče informace, popřípadě v rozebrání zařízení a následném zničení nosiče informace

(mechanickým, chemickým či tepelným působením).

2. Jde o nejbezpečnější metodu likvidace

dat. Nosič informace po fyzické likvidaci nelze znovu použít pro původní účel. Původní

informace není možné obnovit ani při vynaložení velkého množství prostředků a úsilí.

3.

Použitelný způsob likvidace pro úroveň důvěrnosti aktiva (vychází z přílohy č. 1):

střední až kritická.

Příklad možných způsobů likvidace podle úrovně důvěrnosti aktiva (vychází

z přílohy č. 1)

I------------------I---------------------------------------------------------------------------I I I Přípustný způsob likvidace podle úrovně důležitosti aktiva I I------------------I------------------I------------------I------------------I------------------I I Nosič I 1. Nízká I 2. Střední I 3. Vysoká I 4.Kritická I I informace I I I I I I------------------I------------------I------------------I------------------I------------------I I Informace na I Odstranění: I Přepsání: I Fyzická likvidace: I I lidsky čitelném I Vyhození do I Začernění. I Znehodnocení nosiče informací I I nosiči (tištěné I odpadu. I ---------------- I použitím skartovacího stroje s I I dokumenty, I I Fyzická I podélným i příčným řezem, spálením I I poznámky a I I likvidace: I nebo rozložením. I I podobně) I I Znehodnocení I I I I I nosiče informací I I I I I použitím I I I I I skartovacího I I I I I stroje. I I I------------------I------------------I------------------I-------------------------------------I I Mobilní zařízení I Odstranění: I Přepsání: I Fyzická likvidace: I I (mobilní I Vymazání I Pro zařízení s I Rozebrání zařízení a zničení nosiče I I telefony, I informací, reset I šifrovaným I informací. I I tablety) I zařízení do I úložištěm - I I I I továrního I odstranění I I I I nastavení. I informací a I I I I I reset do I I I I I továrního I I I I I nastavení. I I I------------------I------------------I------------------I I I Síťová zařízení I Odstranění: I Přepsání: I I I (router, switch, I Vymazání I Odstranění a I I I modem a podobně) I informací, reset I zahlcení umělými I I I------------------I do továrního I událostmi (umělý I I I Kancelářské I nastavení. I síťový provoz, I I I vybavení I I testovací I I I (scanery, I I tiskové úlohy a I I I tiskárny, fax) I I podobně.). I I I------------------I------------------I------------------I I I Magnetická média I Odstranění: I Přepsání: I I I (magnetické I Smazání dat na I Přepsání dat. I I I pásky, disky, I úrovni I V případě I I I HDD [Hard Disk I souborového I šifrovaného I I I Drive]) I systému. I média je I I I------------------I I alternativou I-------------------------------------I I Optická média I I bezpečná I Fyzická likvidace: I I (CD, DVD, I I likvidace I Zničení nosiče informací. I I HD-DVD, BLU-RAY) I I kryptografických I I I I I klíčů I I I I I ---------------- I I I I I Fyzická I I I------------------I I likvidace. I I I Elektronická I I I I I média (flash I I I I I paměti) I I I I I------------------I------------------I------------------I-------------------------------------I I Outsourcing a I Přípustný způsob likvidace dat by měl být stanoven smluvním ujednáním. I I cloud I------------------I------------------I------------------I------------------I I I Odstranění: I Přepsání: I Přepsání: I Přepsání/fyzická I I I Odstranění všech I Použití I Použití I likvidace: I I I souborů včetně I šifrování I šifrování I Použit způsob I I I předchozích I datových úložišť I datových úložišť I viz úroveň "3. I I I verzí. I na úrovni I na úrovni I Vysoká" nebo I I I I paměťového média I paměťového média I použita I I I I a bezpečná I a bezpečná I dedikovaná I I I I likvidace I likvidace I paměťová I I I I kryptografických I kryptografických I kapacita I I I I klíčů. I klíčů uložených I úložiště. Při I I I I ---------------- I v certifikovaném I ukončení služby I I I I Alternativně v I hardware I provedena I I I I případě I security modulu I celková I I I I dedikovaného I (HSM) řízená I sanitizace všech I I I I paměťového média I zákazníkem I použitých I I I I je možné data po I (například podle I paměťových médií I I I I ukončení služby I standardu FIPS I podle výše I I I I přepsat. I 140-2 Level 2). I uvedených řádků I I I I I Při ukončení I pro úroveň I I I I I služby bude I kritická. I I I I I zlikvidován I I I I I I vrchní I I I I I I přístupový klíč I I I I I I a data jsou I I I I I I přepsána. I I I------------------I------------------I------------------I------------------I------------------I

Příl.5

Obsah bezpečnostní politiky a bezpečnostní dokumentace

1. Bezpečnostní politika

1.1. Politika systému řízení bezpečnosti informací

a) Cíle, principy a potřeby

řízení bezpečnosti informací.

b) Rozsah a hranice systému řízení bezpečnosti informací.

c) Pravidla a postupy pro řízení dokumentace.

d) Pravidla a postupy pro řízení zdrojů a provozu systému řízení bezpečnosti informací.

e) Pravidla a postupy pro provádění auditů kybernetické bezpečnosti.

f) Pravidla a postupy pro přezkoumání systému řízení bezpečnosti informací.

g) Pravidla a postupy pro nápravná opatření a zlepšování systému řízení bezpečnosti

informací.

1.2. Politika řízení aktiv

a) Identifikace, hodnocení a evidence primárních

aktiv

1. určení a evidence jednotlivých primárních aktiv včetně určení jejich garanta,

2. hodnocení důležitosti primárních aktiv z hlediska důvěrnosti, integrity a dostupnosti.

b) Identifikace, hodnocení a evidence podpůrných aktiv

1. určení a evidence jednotlivých

podpůrných aktiv včetně určení jejich garanta,

2. určení vazeb mezi primárními a podpůrnými aktivy.

c) Pravidla ochrany jednotlivých úrovní aktiv

1. způsoby rozlišování jednotlivých

úrovní aktiv,

2. pravidla pro manipulaci a evidenci aktiv podle úrovní aktiv,

3. přípustné způsoby používání aktiv.

d) Způsoby spolehlivého mazání nebo ničení technických nosičů dat, informací, provozních

údajů a jejich kopií.

1.3. Politika organizační bezpečnosti

a) Určení bezpečnostních rolí a jejich

práv a povinností.

b) Požadavky na oddělení výkonu činností jednotlivých bezpečnostních rolí.

c) Požadavky na oddělení výkonu bezpečnostních a provozních rolí.

1.4. Politika řízení dodavatelů

a) Pravidla a principy pro výběr dodavatelů.

b) Pravidla pro hodnocení rizik souvisejících s dodavateli.

c) Náležitosti smlouvy o úrovni služeb a způsobů a úrovní realizace bezpečnostních

opatření a o určení vzájemné smluvní odpovědnosti.

d) Pravidla pro provádění kontroly zavedení bezpečnostních opatření.

e) Pravidla pro hodnocení dodavatelů.

1.5. Politika bezpečnosti lidských zdrojů

a) Pravidla rozvoje bezpečnostního

povědomí a způsoby jeho hodnocení

1. způsoby a formy poučení uživatelů,

2. způsoby a formy poučení garantů aktiv,

3. způsoby a formy poučení administrátorů,

4. způsoby a formy poučení osob zastávajících bezpečnostní role.

b) Bezpečnostní školení nových zaměstnanců.

c) Pravidla pro řešení případů porušení bezpečnostní politiky systému řízení bezpečnosti

informací.

d) Pravidla pro ukončení pracovního vztahu nebo změnu pracovní pozice

1. vrácení

svěřených aktiv a odebrání práv při ukončení pracovního vztahu,

2. změna přístupových oprávnění při změně pracovní pozice.

1.6 Politika řízení provozu a komunikací

a) Pravomoci a odpovědnosti spojené

s bezpečným provozem.

b) Postupy bezpečného provozu.

c) Požadavky a standardy bezpečného provozu.

d) Pravidla a omezení pro provádění auditů kybernetické bezpečnosti a bezpečnostních

testů.

1.7. Politika řízení přístupu

a) Princip minimálních oprávnění/potřeba znát

(need to know).

b) Požadavky na řízení přístupu.

c) Životní cyklus řízení přístupu.

d) Řízení privilegovaných oprávnění.

e) Řízení přístupu pro mimořádné situace.

f) Pravidelné přezkoumání přístupových oprávnění včetně rozdělení jednotlivých uživatelů

v přístupových skupinách.

1.8. Politika bezpečného chování uživatelů

a) Pravidla pro bezpečné nakládání

s aktivy.

b) Bezpečné použití přístupového hesla.

c) Bezpečné použití elektronické pošty a přístupu na internet.

d) Bezpečný vzdálený přístup.

e) Bezpečné chování na sociálních sítích.

f) Bezpečnost ve vztahu k mobilním zařízením.